Navegadores antiguos : ¿más seguros?

por:Constantemente vemos como repiten una y otra vez, el dicho de “Manten tu software actualizado, por tu seguridad“. Pero es cierto que el software, como los navegadores antiguos son más inseguros, en esta entrada vamos a hablar de ello y la conclusión puede que sea chocante.

Esa premisa parte de la base de que cada nueva actualización corrige bugs y agujeros de seguridad detectados hasta la fecha en las versiones anteriores del software. Y es cierto, pero a los que nos apasiona el hacking solemos pensar las cosas de forma un poco diferente y no seguimos siempre los consejos a ciegas. De modo que, una pregunta obligada en la mente de un hacker sería: “¿Y qué pasaría si rescatamos del desván algún software no actualizado e incluso semiolvidado?“

De hecho, en materia de seguridad, hay joyas que sólo se pueden descubrir, precisamente, empleando software antiguo, descatalogado, no actualizado o, incluso ya no comercializado. Una pequeña muestra de ello es lo que os traemos hoy.

La seguridad con un navegador antiguo : Netscape Navigator

¿Quién no recuerda el otrora reluciente y dominador del mercado de los navegadores web?… Sí señor, estamos hablando del mítico Netscape Navigator, aquel que hizo sudar bastante a Microsoft durante unos cuantos años por su calidad, velocidad y fiabilidad.

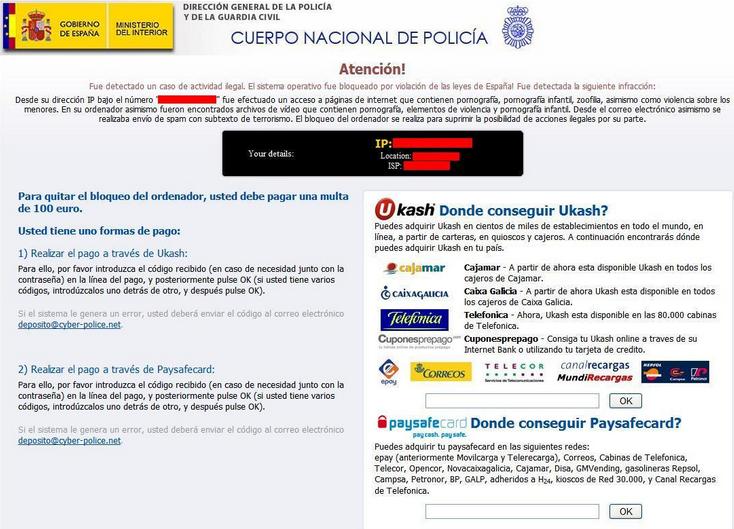

A los que sientan curiosidad les aclararé que si se hacen con una de las últimas versiones del Netscape Navigator (yo he usado una de las últimas disponibles online que es la 7.01) les resultará algo incómodo navegar con ella porque la mayoría de webs nos devolverán constantemente el mensaje de “Su Navegador web no está actualizado, por favor descargue la última versión de Mozilla Firefox o Chrome“.

A los que sientan curiosidad les aclararé que si se hacen con una de las últimas versiones del Netscape Navigator (yo he usado una de las últimas disponibles online que es la 7.01) les resultará algo incómodo navegar con ella porque la mayoría de webs nos devolverán constantemente el mensaje de “Su Navegador web no está actualizado, por favor descargue la última versión de Mozilla Firefox o Chrome“.

Pero, si somos impertinentes y seguimos usándolo pese a esas notificaciones, encontraremos sorpresas e incluso algún servicio al que no podemos acceder con nuestros flamantes y actualizados navegadores de otras compañías de software que han sobrevivido.