La Distribución Tails

¿Qué es Tails?

Tails es un sistema operativo basado en una versión de Linux, es decir, una distribución, que utiliza el kernel Linux y toma como base Debian. La gran ventaja de la distribución Tails, es que es increíblemente anónimo, y obviamente gratis.

Para utilizar este sistema operativo, lo recomendable es hacerlo bootable, en un pendrive para ejecutarlo siempre que queramos desde ahí, vamos a explicar un poco más las características anteriores.

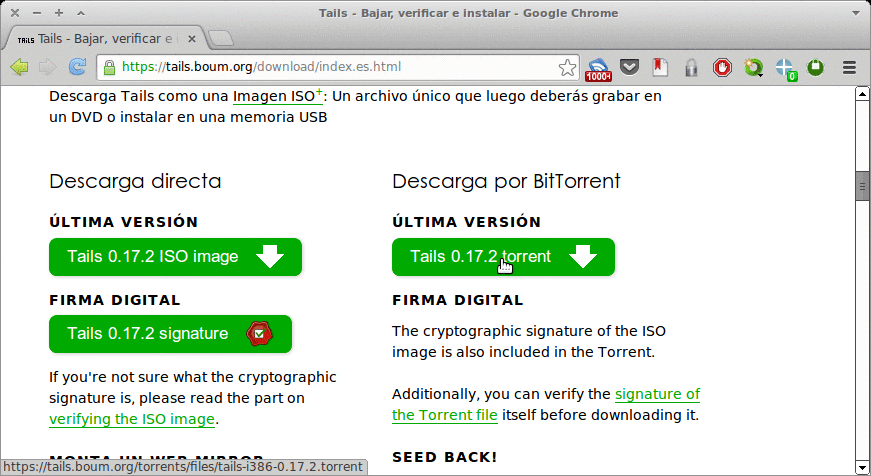

Hay que recordar que es totalmente gratis, y lo podemos descargar desde la página oficial de Tails.

Cuando hablamos que es anónimo, nos referimos a que viene por defecto con aplicaciones anónimas, entre ellas, el Tor que implementa multiples opciones para hacer de su navegador (una versión modificada de Firefox), el navegador más anónimo actualmente conocido.